在助手大行其道的的同时,另外一个比较火爆的的资源那就是带各种破解存档的游戏的需求。

在itunes12之前的版本,如果要如果app开放了文档共享权限,那么可以通过读写共享文档的方法来恢复存档。

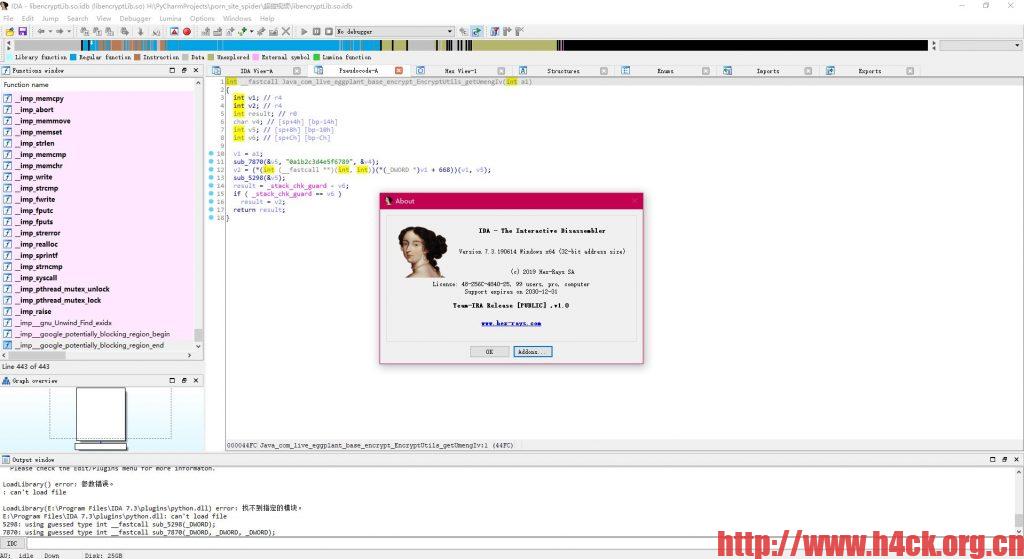

IDA Pro v7.3(Hex-Rays Decompilers v7.0): A Team IRA Release

How to install ida+decompilers:

1) Install the provided setup. Simply double click on the executable and use

the provided password.

2) Copy the plugins directory to the installed directory.

3) copy the cfg directory to the installed directory.

4) try the dsync plugin provided. Open the file you wish to decompile, press f5 to decompile. Press ctrl-shft-s to sync decompiler and disassembler views. Select a linein the decompiler and the corresponding disassembly lines will be highlighted. For more info on this plugin google dsync git.

再谈福利视频数据爬虫

最近忽然发现以前爬取的一个视频网站的爬虫失败了,即使更新token之后依旧无法正常爬取数据。为了能够再次爬取数据就需要进一步的分析apk文件,但是apk问价进行了加固,目前只有一个夜神模拟器是root的,但是很不幸,在模拟器上运行不了,也就无法进行脱壳。

此时可以考虑使用vmos进行脱壳,自带root环境,直接在手机上安装即可。

VMOS 是一款运行在安卓上的模拟器。模拟器是PC端的雷电模拟器泛指。相当于是虚拟化出的另一个系统。

IDA PRO 7.3

下载链接:

链接:https://pan.baidu.com/s/1jhpF-IzeiFARFaGLq_pdDQ 密码:5weo

md5:

MD5 (/Volumes/DATA/SOFT/idap7.3/x64IDA73-TIRA.zip) = f9ddc170ed22c0dc5c93c51542429c2a

某加密到牙齿的APP数据加密分析

在某特上关注了一点乱七八糟的东西,然后就看到了这么一款app。无聊业余时间的时候爬取了一些福利app的数据,于是就想顺便看下这个东西的数据是否也可以爬取。\

目前一共爬取了10w+数据,我准备等哪天出个福利网站数据分析报告。

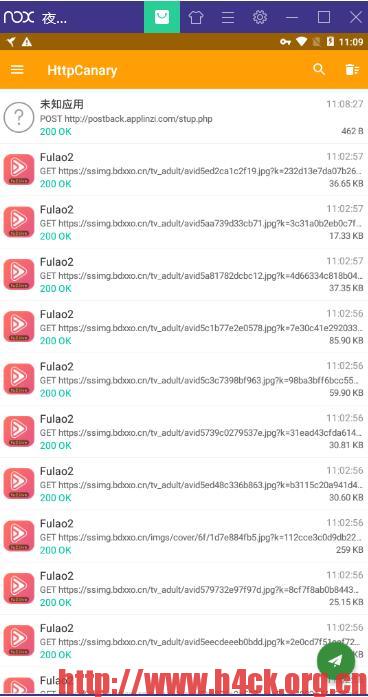

图片解析

习惯性的打开HttpCanary抓包,目前一切正常。

数据都能获取到,既然要爬数据,肯定是要能够看到图片,这个是最起码的。 图片链接如下: https://ssimg.bdxxo.cn/tv_adult/avid5c33013611e90.jpg?k=0bf5566b1e365d4f0cf78f566269e769&t=1593571053

看到后面的k和t,忽然觉得这个东西可能没这么简单,应该是服务器进行访问校验了,先不管这个,直接访问下看看。

去掉模型车牌生成器的比例限制

原始版本比例最小可以设置为8,现在去除了这个限制,可以随意设置比例。

关键代码:

00DE410D |. 83FA 5C cmp edx,0x5C

00DE4110 0F87 E7020000 ja ChePai.00DE43FD # 修改 此行为nop即可

00DE4116 |. 8B87 B0000000 mov eax,dword ptr ds:[edi+0xB0]

00DE411C |. 03C0 add eax,eax

00DE411E |. 03C0 add eax,eax

00DE4120 |. 03C0 add eax,eax

00DE4122 |. 99 cdq

00DE4123 |. F7FE idiv esi

00DE4125 |. 6A 4D push 0x4D

00DE4127 |. 68 3092F300 push ChePai.00F39230 ; Bitmap Files (*.BMP)|*.BMP|JPEG Files (*.JPG)|*.JPG|PNG Files (*.PNG)|*.PNG||

00DE412C |. 8D4C24 18 lea ecx,dword ptr ss:[esp+0x18]

00DE4130 |. 894424 2C mov dword ptr ss:[esp+0x2C],eax

00DE4134 |. 8B87 B4000000 mov eax,dword ptr ds:[edi+0xB4]